Quo vadis, CISO?

- Manu Carus

- 14. Sept. 2020

- 7 Min. Lesezeit

Sicherheitsvorfälle, und was wir in der Zukunft für uns ableiten können

In den letzten Jahren wurden einige Sicherheitsvorfälle bekannt, die für die Zukunft der Informationssicherheit wegweisend sind. Wie können wir diesen neuen Gefahren wirksam begegnen? Ein kurzer Einblick in aktuelle Incidents, Mitigationsmaßnahmen und den Status quo bei deutschen Unternehmen.

Sicherheitsvorfälle

Incidents sind die mitunter wertvollste Wissensquelle in der Informationssicherheit. Wann immer “irgendwo da draußen” ein Sicherheitsvorfall bekannt wird und es gelingt, die Hintergründe zu analysieren und aufzudecken, besteht die Möglichkeit, das eigene Unternehmen weiterzuentwickeln, zu rüsten und vor künftigen Angriffen zu schützen. Vorausgesetzt, man versteht die Natur eines Angriffs und weiß einzuschätzen, welche Mitigationsmaßnahmen wirksam sind.

Viele Kriminelle sind unseren Sicherheitsexperten in ihrem technologischem Know-how weit überlegen, arbeiten arbeitsteilig, agieren international, bleiben unerkannt und bewegen Millionen US-Dollar in haarsträubender Geschwindigkeit zwischen verschiedenen Jurisdiktionen.

Die Aufgabe des Informationssicherheitsbeauftragten (ISO, CISO) besteht darin, das Unternehmen, seine Mitarbeiter und Vermögenswerte zu schützen, Gefahren abzuwenden und ein unvorhergesehenes Ereignis schnellstmöglich unter Kontrolle zu bringen, um entstehenden Schaden eindämmen und den unterbrochenen Betrieb schnellstmöglich in gewohnter Qualität weiterführen zu können. Dazu bedarf es präventiver, detektiver und korrigierender Maßnahmen.

Citadel

Der OnlineBanking-Trojaner “Zeus” hatte 2012 eine Variante namens “Citadel” abgeworfen, mit der Kriminelle innerhalb von wenigen Stunden einen Gesamtschaden von einer halben Milliarde US-Dollar angerichtet haben. Dieser Vorfall dient heute noch in der Security als Referenz, um deutlich zu machen, welche Maßnahmen umgesetzt werden müssen, um sich vor üblichen Programmierfehlern und kreativer Energie zu schützen.

Ein Cybercriminal bestellt im Darknet eine Malware für 800 USD und lässt sich diese Software von dem Malware-Autor auf die URLs der 25 größten US-Banken zuschneiden. Der Cybercriminal hinterlegt den Trojaner auf einem anonymen Content-Server und verseucht anschließend eine häufig frequentierte Web-Site. In diesem Fall die Nachrichtenseite www.nbc.com des amerikanischen NBC TV-Networks, die zu diesem Zeitpunkt anfällig für ein Cross-Site-Scripting (XSS) war. Ein Angreifer konnte also ohne Wissen der NBC ein Kommentarfeld unter den News-Artikeln mit bösartigem JavaScript versehen.

Ein unbedarfter User liest die Nachrichten der NBC auf seinem Browser. Neben Titel, Texten, Fotos und Videos werden ihm eben auch die Kommentare anderer User unter dem Artikel angezeigt. Leider auch der Kommentar des Angreifers. Da das Kommentarfeld aufgrund einer trivialen Sicherheitslücke mit Scripting-Code verseucht wurde, kann das Opfer die Code-Ausführung nicht bemerken. Statt einen Kommentartext anzuzeigen, führt der Browser den vom Angreifer injizierten JavaScript-Code aus, welcher den Online-Banking-Trojaner von dem anonymen Content-Server herunterlädt (“Drive-by-Download”) und anschließend versucht, verschiedene Sicherheitslücken auf dem Windows-Rechner des Users auszunutzen: Adobe Reader, Java, Internet Explorer, die Liste ist lang. Falls der Rechner anfällig ist, wird der Trojaner installiert, aber erst aktiv, wenn der User über den Browser ins Online-Banking einsteigt. Dann nämlich zweigt der Trojaner die Überweisungen ab und überführt entsprechend große Beträge auf ein internationales Konto des Cybercriminals.

Ohne weiter in die Details einzugehen: Die NBC war für ca. 5 Stunden infiziert. In dieser Zeit wurden 80.000 Anwender-PCs von dem Trojaner befallen. Da es der Cybercriminal aber nicht auf gewöhnliche User abgesehen hatte, sondern auf Firmenmitarbeiter, die in der Buchhaltung oder Rechnungsstelle eines Unternehmens arbeiten, konnten aufgrund der hohen Banklimits insgesamt über 28 Mio. USD umgeleitet werden.

Die Frage, die sich für einen Informationssicherheitsbeauftragten in einem Unternehmen stellt, lautet: Warum hätte dieser Angriff niemals so erfolgreich sein dürfen?

Bei der Analyse stellte sich zunächst heraus, dass die Windows-Rechner der betroffenen User nicht ausreichend gepatched waren. Die betroffenen Sicherheitslücken waren seit über einem Jahr bekannt und waren nicht behoben worden. Desweiteren surften die Mitarbeiter ohne technologischen Schutz: Es wurde keine Web Application Firewall (WAF) eingesetzt, um vor XSS und SQL Injections zu schützen. Die Mitarbeiter nutzten indes keinen isolierten Rechner für das OnlineBanking, sondern vermischten öffentlichen mit sensiblem Traffic. Eine entsprechende Policy gab es nicht.

Demzufolge gehören Patch Management, physische und logische Segregation von Netzwerken, Anwendungen und Prozessschritten, Web Security Gateways und strikte Governance-Maßnahmen heute zum Mindestrüstzeug in der Informationssicherheit.

Dennoch funktionieren Cybercrime-Märkte auch heute noch wie beschrieben. Erst vor wenigen Monaten konnte Alphabay geschlossen werden, ein Darkmarket mit 40.000 Anbietern von Malware, Drogen, Waffen und gefälschten Ausweisen für über 200.000 Nutzer. Die Anbieter sind seitdem unerkannt auf andere Märkte umgezogen.

Mirai

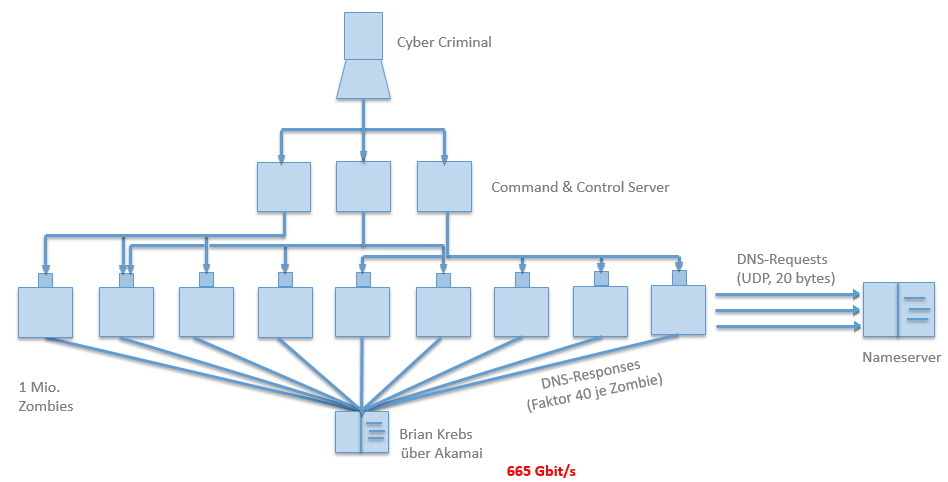

2016 hatte ein namhafter Security-Experte, Brian Krebs, etwas zu tief im Darknet gegraben und mit den Veröffentlichungen auf seinem Blog einige Player am Markt wohl gründlich verärgert. Es folgte eine einmalige Macht-Demonstration.

Krebs’ Blog wurde über einen Distributed Denial of Service (DDoS) Angriff lahmgelegt, indem seine Server mit einer Wucht von 665 Gbit/s beschossen wurden. Gängige Switches und Router arbeiten mit einem Bruchteil dieser Durchsatzrate.

Die nachfolgende Analyse zeigte, dass die angreifenden Geräte gar keine kompromittierten Server waren, sondern eine Masse von Internet of Things (IoT) Geräten, die Cyberkriminelle mithilfe von Standard-Passwörtern und einfachsten Sicherheitslücken unter ihre Kontrolle gebracht haben: Webcams, Aufzeichnungsgeräte, Kameraüberwachungssysteme in Firmen. Mini-Computer, die ans Internet angeschlossen sind und wie vollwertige Linux-Rechner funktionieren. Mit einem Unterschied: Die meisten dieser Geräte stammen von Billig-Herstellern, die eine Aktualisierung der Firmware gar nicht erst vorgesehen haben. Einmal kompromittiert, ist das Gerät nicht mehr brauchbar. Nur sehen es so die Kunden nicht. Anstatt die Geräte auszutauschen und gegen hochwertige, patch-bare Systeme auszutauschen, bleiben letzterer in gewohnter Weise konnektiert: anfällig, unter Fremdkontrolle und jederzeit einsatzbereit.

DDoS-Angriffe sind an sich nichts Neues, nur die Wucht dieser neuen Angriffe hat das Potenzial, sogar Großunternehmen vom Netz zu nehmen. Der Blog von Brian Krebs wurde von Akamai gehostet, einem der größten Telekommunikationsunternehmen der Welt. Und selbst diese Firma hätte den Angriff nur unter enormem Einsatz von Geld und Gerätschaft ableiten können.

In diesem Sinne besteht die Verantwortung eines Informationssicherheitsbeauftragten auch über die eingesetzte Technologie hinaus, Einkaufsprozesse zu hinterfragen und Vorgaben für den Einsatz von zertifizierten Geräten im Unternehmen zu schaffen. Um zu verhindern, dass eigene Geräte fremd-kontrolliert werden und das Unternehmen zum Mittäter wird.

Information Security Management

Die vorliegenden Beispiele sind nur wenige von vielen. Im letzten Jahr hat Ransomware die Runde gemacht. Wegen “WannaCry” mussten englische Krankenhäuser Lösegeld zahlen, und die Anzeigetafeln der Deutschen Bahn haben Statements gesetzt. Erst diesen Monat musste ein US-Krankenhaus 60.000 Dollar Lösegeld zahlen, auch wenn es zwar Backups hatte, sich aber außerstande sah, diese zeitnah einzuspielen…

Wer Informationssicherheit im Unternehmen steuert, weiß um die Vielfalt der abzudeckenden Themen:

Information Security Management

Risk Management

Asset Security

Security Engineering

Kryptographie

Physische Sicherheit

Netzwerkkommunikation

Identity Management und Zugangskontrollen

Web-Applikationen

Sichere Software-Entwicklung

Betrieb und Wartung

Business Continuity

Disaster Recovery

Informationssicherheit umfasst die kritischen Erfolgsfaktoren “Management”, “Technologie” und “physische Sicherheit”, muss demnach alle Geschäftssäulen gleichermaßen erfassen, alle kritischen Prozesse und daran beteiligten Menschen, Software, Hardware, Netze, Gebäudetechnik und den Betriebsstandort insgesamt.

Eine Herkulesaufgabe, die nur in Kooperation mit allen Business Units gelingen kann. Wie meistern deutsche Unternehmen das?

Lagebericht und Studien

Erst im Herbst 2017 wurden Studien veröffentlicht, die einen interessanten Einblick in die aktuelle Situation bei deutschen Unternehmen ermöglichen:

Lt. Gothaer KMU Studie 2017 haben 20% der KMUs in Deutschland nicht einmal einen Antivirenschutz im Einsatz. 25% der KMUs sind ohne Firewall, 33% fahren keine Backups, und 51% arbeiten ohne Notfallplan.

Lt. Digitalverband Bitkom 09/2017 ist nicht einmal die Hälfte der (befragten) Unternehmen in Deutschland ausreichend auf einen Cyberangriff vorbereitet. Nur vier von zehn Firmen haben ein Notfallmanagement. Und gerade einmal die Hälfte der Betreiber von kritischen Infrastrukturen haben einen Notfallplan!

Diese Aussagen sind repräsentativ für kleine und mittelständische Unternehmen (KMUs). Es verwundert demnach nicht, warum Ransomware im Darknet so erfolgreich gehandelt wird. Denn ohne Daten, ohne funktionsfähigem Betrieb sind diese Unternehmen tot.

Großunternehmen rüsten sich seit Jahren schon gegen Cyberangriffe und stocken ihre Security-Teams auf. Lt. Global Information Security Workforce Study 2017 (GISWS) planen 66% der Unternehmen in Deutschland, Österreich, Schweiz (DACH), ihr Security-Personal in den nächsten 12 Monaten aufzustocken, um teilweise 10% und mehr Mitarbeiter. Leider kann dieser Bedarf am Markt nicht gedeckt werden. Lt. Studie ist es aktuell sehr schwierig, ausreichend qualifizierte Mitarbeiter zu finden. Daher werden Arbeitgeber in die Entwicklung ihres eigenen Personals investieren und Bereitschaft zeigen müssen, weniger erfahrene Kandidaten einzustellen und in Eigenregie auszubilden.

Qualifikation, Training und Zertifikate

Die GISWS stellt sogar einen Mangel von 350.000 Cybersicherheits-Experten in DACH bis 2022 fest.

Um diesen Herausforderungen zu begegnen, hat die ManufakturIT GmbH, ein langjährig bewährtes Security-Beratungsunternehmen in der Region Köln, einen eigenen Trainingsbereich etabliert. Praxiserfahrene Manager und Berater bilden in allen wichtigen Gebieten der Informationssicherheit aus und zertifizieren mit internationaler Anerkennung zum

Absolventen erhalten eine objektive Zertifizierung ihres Wissens auf dem Gebiet der Informationssicherheit, die zunehmend in Deutschland, in Österreich und in der Schweiz nachgefragt und eingefordert wird und eine hohe Anerkennung genießt.

Neue Herausforderungen

Die in der Gesellschaft zunehmende Digitalisierung („Industrie 4.0“) erfasst die Produktionsprozesse in den Fabriken. Angriffe auf Infrastrukturen werden zunehmen. Für Cyberkriminelle wird es ertragreicher, Produktionsabläufe zum Erliegen zu bringen und Lösegelder zu erpressen. Ransomware wird ihren Weg von den Büros in die Fabriken finden.

Immer mehr Alltagsgegenstände werden vernetzt. Intelligente Zähler (sog. Smart Meter), Rauchmelder, Türschlösser, Lautsprecher, Kinderspielzeuge kommunizieren miteinander und über die Kommunikationsplattformen der Hersteller. Das sog. Internet of Things (IoT) wird wachsen, und es werden Firmen in die vernetzte Welt drängen, die nicht originär aus der IT kommen und für die das Thema Informationssicherheit nicht wichtig oder auch nicht wirtschaftlich genug ist. Der “Risk Appetite” dieser Hersteller wird die Angriffsoberfläche unserer Alltagsgegenstände bestimmen.

Autonomes Fahren wird nur durch Sensoren ermöglicht, die miteinander kommunizieren. Die meisten der dabei eingesetzten Protokolle unterstützen keine (oder nur schwache) Authentisierung und Verschlüsselung. Car Hacking entsteht als Spielfeld für Hacker, Forscher und Neugierige.

Und last but not least verspricht die Blockchain neue Anwendungsmöglichkeiten. Dezentrale Intelligenzen, die bestimmen, ob eine Transaktion zustande kommen darf. Anonyme Währungen wie Bitcoin zeigen gerade in diesen Tagen auf dramatische Weise die Chancen (Kurssteigerungen) und Gefahren (Kursverluste) neuer Technologien.

Nur wer im Kern versteht, wie Technik funktioniert, wie Prozesse abgewickelt werden, welche Annahmen dabei getroffen werden und welche Interessen die Player am Markt verfolgen, wird ein erfolgreiches Informationssicherheits-Management betreiben können.

Der Schlüssel zum Gelingen liegt im Wissen und in der Anwendung von Wissen, in der Qualifikation der Mitarbeiter und in nachhaltigen Intensivtrainings.

Kommentare